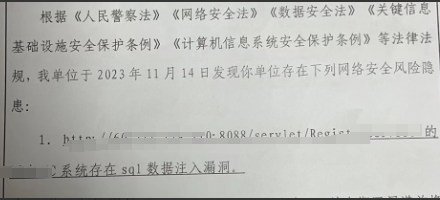

公安信息部网安大队发函提示畅捷通专属云T+13.0 T+16.0软件存在sql注入漏洞攻击 解决方案

[全站通告] 想快速节省您的时间并可接受付费的朋友,可扫右边二维码加博主微信-非诚勿扰!

最近有挺多客户接到公安信息部或网安大队 发函 提示贵公司单位的网址网站有网络安全隐患 T+13.0/T+16.0软件存在sql注入漏洞攻击

低版本软件确实存在 SQL 注入漏洞,联系服务商确认现有版本是否存在漏洞。

解决方案:

1、联系服务商获取已知版本修复漏洞补丁。

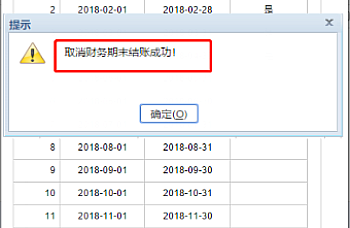

T+13.0最新补丁下载:13.000.001.0470.rar (2023-12-19 ) 更新前注意备份账套

T+16.0最新补丁下载:16.000.000.0283.rar (2023-05-22 )更新前注意备份账套

补丁并不一定能够解决或修复 SQL 注入漏洞,建议更新至最新版本。

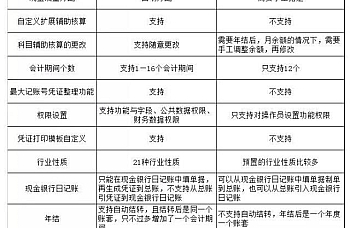

2、更新至最新专属云T+19.0版本

专属云T+19.0下载地址:https://dad.chanapp.chanjet.com/TplusCloudZHSHY19.01215.zip

有什么疑问可以联系博主沟通!

需要更新软件可以联系我们这边

确保应用程序免受SQL注入攻击的关键是采取适当的安全措施。

以下是一些建议:

- 参数化查询:

- 使用参数化的查询或预编译语句,而不是将用户输入直接拼接到SQL查询中。参数化查询可以有效防止SQL注入,因为输入值会被视为数据而不是可执行的代码。

- 输入验证和过滤:

- 对用户输入进行有效的验证和过滤,确保只接受预期的数据。使用白名单过滤器,只允许符合预定模式的输入通过,拒绝一切其他形式的输入。

- 最小权限原则:

- 给予数据库用户最小必需的权限。避免使用具有过多权限的数据库账户,限制数据库用户对于表和数据的访问权限。

- 错误消息处理:

- 不要向用户显示详细的错误消息,尤其是关于数据库结构的信息。定制错误消息,只显示一般性的错误信息,以防止攻击者获取敏感信息。

- 安全编码实践:

- 培训开发人员,使其了解安全编码实践,特别是在处理用户输入时。强调避免直接拼接用户输入到SQL查询中的危险性。

- 使用ORM框架:

- 考虑使用对象关系映射(ORM)框架,这些框架通常提供更安全的数据库访问方法,并自动处理参数化查询,减少了SQL注入的风险。

- 安全审计和监控:

- 实施安全审计和监控机制,定期审查数据库日志以检测异常活动。通过监测数据库访问模式来检测潜在的SQL注入攻击。

- 更新和维护:

- 定期更新数据库管理系统和应用程序框架,以确保受到已知SQL注入漏洞的组件都得到及时修复。

- Web应用程序防火墙(WAF):

- 使用Web应用程序防火墙来监控和过滤进入应用程序的流量,以侦测和阻止SQL注入等攻击。

- 定期漏洞扫描:

- 进行定期的漏洞扫描,包括针对SQL注入漏洞的扫描,以及及时修复发现的问题。

采用这些安全措施可以有效减轻SQL注入攻击的风险,提高应用程序的安全性。最佳实践是将这些措施整合到开发生命周期中,从设计阶段就考虑安全性。